This Blog contains information about suspicious material delivered in Web or by email. The content is in Finnish but as far I have seen, most of the visitors come from all around the world. In most cases from Italy, USA and Russia. Maybe you use browser translators? Hope you will understand the translated content. This Finnish version is important because there are several English pages telling about these same problems but just few in Finnish.

keskiviikko 29. huhtikuuta 2020

Messengerin VIDEO VIRUS ansa

Siinä väitetään olevan video, jossa sinä esiinnyt.

Tämä on VIRUS-linkki jossa sinua pyydetään kirjautumaan videoesitystä varten. ÄLÄ kirjaudu. Kirjautumisesi kaapataan ja käytetään edelleen rikollisiin operaatioihin. TAI/JA mahdollisesti videolatauksen mukana saat todellisen viruksen koneellesi.

Sosiaalisen median kanssa on syytä olla aina ylivarovainen ja tarkistaa, onko kaverisi todella lähettänyt viestin ja onko viestin linkki vaaraton.

perjantai 3. huhtikuuta 2020

Jos ovellesi saapuu koronatestaaja

Älkää päästäkö sisälle tai suostuko testattavaksi.

Tällaista operaatiota ei ole viranomaisten tiedossa, joten kyseessä on HUIJAUS.

Yksityiset terveyspalveluiden tuottajat ottavat näytteitä vain terveyskeskuksissaan.

Keskustelupalstalta:

"Jos tulee saa kyllä äkkilähdön. Ne on ilmeisesti pyörineet/yrittäneet senioritaloissa ainakin täällä idässä (tummakasvoisia olleet)"

THL kertoo (https://thl.fi):

"Koronavirusnäytteitä ei voida analysoida missä tahansa laboratoriossa, vaan niiden käsittelyyn vaaditaan erityisolosuhteet – ja erityislupa."

"Huomioi, että oireettomia ei tutkita kuin poikkeustilanteissa esim. laitosepidemioiden yhteydessä."

THL:n sivuilta löytyy lisää asiallista tietoa:

"COVID-19-näytteenoton kriteerit

I. COVID-19-tutkimuksia tehdään ensisijassa seuraavasta potilasryhmästä

Sairaalan päivystykseen hakeutuneet tai lähetetyt potilaat, joilla on sairaalahoitoa vaativa hengitystieinfektio ja joilla epäillään keuhkokuumetta, jonka aiheuttaja ei ole ilmeinen.

II. COVID-19-tutkimuksia tehdään seuraavista työntekijöistä:

Terveyden- ja sosiaalihuollon (sairaalat, terveyskeskusten päivystys ja vuodeosasto, pitkäaikaishoidon ja hoivan toimintayksiköt, kotihoito) toiminnan kannalta kriittinen hoitohenkilökunta, jos työntekijällä on akuutin hengitystieinfektion oireita (kuume, yskä ja/tai hengenahdistus).

Jos taudinkuva ei ole vakava, COVID-19-näytteet otetaan, vasta kun työntekijän oireet ovat jatkuneet vähintään 2 päivää. Täksi ajaksi työntekijä jää kotiin. Ensivaiheessa näytteitä otetaan sairaaloiden ja päivystyspisteiden hoitohenkilökunnasta.

III. COVID-19-tutkimuksia tehdään, kun hoitolaitoksessa (sairaalat, terveyskeskusten päivystys ja vuodeosasto, pitkäaikaishoidon ja hoivan toimintayksiköt, kotihoito) epäillään hengitystieinfektioepidemiaa ja aiheuttajamikrobi on epäselvä, seuraavista ryhmistä (ei kaikista oireilevista, 1-3 näytettä/ryväs riittää) konsultoiden sairaanhoitopiirin infektioasiantuntijoita:

Terveyden- ja sosiaalihuollon henkilökunta sekä potilaat ja asukkaat, joilla on akuutin hengitystieinfektion oireita.

IV. COVID-19-tutkimuksia voidaan tehdä epidemiologisen tilanteen ja voimavarojen salliessa kontaktijäljityksen yhteydessä sekä hoitavan lääkärin harkinnan mukaan seuraavista potilaista:

Avohoitoon hakeutunut tai puhelimitse yhteyttä ottanut potilas, jolla on akuutin hengitystieinfektion oireita ja joka on oleskellut ulkomailla tai ollut lähikontaktissa laboratoriovarmistetun COVID-19-tapauksen kanssa 14 vuorokauden sisällä ennen oireiden alkua.

V. COVID-19-tutkimuksia voidaan tehdä hoitavan lääkärin harkinnan mukaan seuraavista potilaista:

Iäkkäät henkilöt (yli 70-vuotiaat), joilla on akuutin hengitystieinfektion oireita, erityisesti jos heillä on perussairauksia ja he ovat kotihoidon palvelujen piirissä.

VI. COVID-19-tutkimuksia voidaan ottaa työterveyslääkärin tai kunnan tartuntatautilääkärin arvion perusteella, jos näin voidaan mahdollistaa tai nopeuttaa huoltovarmuuden kannalta kriittisen henkilön paluuta töihin.

Huomioi, että oireettomia ei tutkita kuin poikkeustilanteissa esim. laitosepidemioiden yhteydessä."

tiistai 31. maaliskuuta 2020

Korona huijaus - liitepommi

Kirje ei ole tullut WHO:sta! Vaikka tällainen vaikutelma annetaan.

Otsake: Re: COVID-19 Relief: How to Access Complimentary Products

Ei ole minkäänlaista syytä saada vieraankielistä informaatiota paikallisesta Korona-tilanteesta.

Myöskään en ole lähettänyt tuohon osoitteeseen minkäänlaista kirjettä johon tuo olisi Re: eli vastaus. Osoitettani on käytetty luvatta.

Kyseessä on liitteeseen sijoitettu virus - "tietokonevirus"

attachment; filename="Covid-19.001"LIITETTÄ EI SAA AVATA!

Kirje saapuu ilmasiosoitteesta jonka omistaja ei ole tiedossa. Samoin vastausosoite vie venäläiseen ilmaisosoitteeseen.

Reply-To: l0ginbox@yandex.com (viittaa Venäjälle. Tämä on ilmaisoite.) From: WHO<info@infocompany.tk> (viittaa Uuteen Seelantiin. Tämä on ilmaisoite.) (WHO:lla ei ole mitään tekemistä tämnän kirjeen kanssa)

USA:n National Cyber Awareness System varoittaa näistä kirjeistä

https://www.us-cert.gov/ncas/current-activity/2020/03/06/defending-against-covid-19-cyber-scams

------------------------------KIRJE----------------------------------------

Go Through the attached document on safety measures regarding the

spread of corona virus.,This little measure can save you.

Below is the attached document.

Common Symptoms include fever,cough,shortness of breath and

breathing difficulties.

Regards

Dr Claudia Lodesani

------------------------------------------------------------------------------

torstai 13. helmikuuta 2020

CORONA VIRUS avustus on ilmeinen ansa

Tämä kirje EI ole saapunut WHO:sta!

NYT kannattaa laittaa jäitä hattuun. Apua varmasti tarvitaan epidemian voittamiseksi tai rajoittamiseksi. MUTTA on syytä antaa lahjoituksensa esim. Punaisen Ristin kautta, tai jonkun muun tunnetun ja luotettavan, kansaenvälistä avustustoimintaa harrastavan organisaation kautta.

WHO:llekin voi lahjoituksia antaa MUTTA sen omien verkkosivujen kautta EI tämän kirjeen "BITCOIN" osoitteen kautta. Tämän osoitteen Bittirahan päämäärästä ei ole tietoa. Tuskimpa menee perille.

Tämän kirjeen "reply" eli vastausosoite vie ilmaiseen g-mail osoitteeseen joka on aina hälyyttävää.

Tällainen alla oleva kirje ei herätä ainakaan minun luottamustani. Yksikään osoite, joita tämän kirjeen yhteydessä on näkyvissä, eivät toimi millään näkyvällä mandaatilla kansaevälisen avustustoiminnan piirissä. Vaikuttaa, että nuo postipalvelinosoitteet on varastettu huijarin käyttöön.

Whon www-linkki menee oikeille sivuille mutta se ei takaa tämän kirjeen luotettavuutta.

---------------------------------------------KIRJE--------------------------------------------------

The death toll from the monthlong coronavirus outbreak has continued to climb in 27 Countries rising to 870 Cases.

New cases have surged by double-digit percentages in the past 14 days, with no sign of a slowdown,due to lack of individual consign.

More people have now died in this epidemic than in the SARS outbreak of 2002-3 in mainland China.

World Health Organization have organized a Fund rising program (US$675 million is needed) to support the control of the epidemic in Noneremote areas in the world.

Let's save Humanity: Your support is needed.

WORLD HEALTH ORGANIZATION BITCOIN DETAIL FOR DONATION IS BELOW,

BITCOIN DETAILS FOR PAYMENT SUPPORT: 1JTpX5T4ks9vfL1yaftL1Z3LisDdatkSQC

No amount is too small.

Thanks and Best Regards

Tarik Jasarevic

Spokesperson / Media Relation

World Health Organization(who)

+41227914098,+41793676315

www.who.int

maanantai 18. marraskuuta 2019

Lakitoimistosta DOC-LIITEANSA

Huijarit ovat lyöneet viisaat päänsä yhteen uskoen, että lakitoimiston kirjeet avataan.

Aiheena on "sopimusehdot". "Pre-contract Terms.doc"

MUISTAKAA, että DOC ja muut Windowsin asiakirjamuodot saattavat sisältää haittaohjelman. Kun avaatte liitteen, haittaohjelma pesitytyy koneelle saastuttaen edelleen kaikki omat dokumentit ja muut kanssasi dokumenttia jakavat koneet. Windows asiakirjoja ei kannata avata, ellei lähettäjä ole luotettava taho ja silloinkin käyttäkää dokumenttien vaihdossa RTF - tallennusmuotoa joka ei sisällä ohjelmistoja.

Tämä kirje on tullut Kreikasta ja peilattu lakifirman postilaatikolta. Näin on saatu lakitoimiston postiosoite ikäänkuin lähettäjäksi:

Received: from server.realstatus.gr (88.99.213.5) (kreikkalinen domain maatunnus mutta saksalainen palvelinkone)

by cng.neutech.fi (envelope-from clerk@admin-lawyers.com) (peilattu osoite, ei siis todellinen lähettäjä)

Samanlainen uhkailukirje saapui myös 18.11. osoitteella: gelkind@elkind-dimento.com lakitoimiston nimellä: Elkind & Dimento Business Attorneys. Myös siinä on liite joka sisältää "kirjepommin", eli todennäköisimmin viruksen. ÄLÄ AVAA LIITETTÄ!

----------------------------------------KIRJE-------------------------------------------

Perintäkirje ZIP virus-pommiliitteellä

Huijjarilla on tarkoituksena, saada, LAKITOIMISTON KIRJEELLÄ, säikäytetty onneton yrittäjä avaamaan ZIP liitte josta purkautuu koneelle haittaohjelma.

Jos epäilet, että jollakulla yrityksellä on sinulta saatavia, kannattaa kääntyä tällaisen yrityksen puoleen sen virallisten yhteystietojen kautta EI MISSÄÄN TAPAUKSESSA tällaisen kirjeen linkkien tai yhteytietojen kautta. Tässä kirjeessä olevat yhteystiedot ovat virheelliset ja vievät huijjarin keksimiin osoitteisiin. Numero ja skype vie eri fimaan, kuin mistä kirje MUKA on lähtöisin. Oleellisin ansa tässä on tuo ilmeisen vaarallinen ZIP tiedosto.

Elkindin todellinen osoite olisi: 2090 NJ-70, Cherry Hill, NJ 08003, Yhdysvallat

Puh.: +1 856-424-7800.

Osoite ja skype tieto osoittaa puolestaan toiseen lakitoimistoon: Waltham, MA 02451-1255. U.S.A.. Telephone: 01-781- 577-6630. E-mail: stankay@kaylaw.net. Skype Internet Phone Name: stanleykay. Fax: 01-617-249-

Kirjeen lähdekoodistä näkee, että kirje on kierrätetty Elkinin postiiosoitteen kautta mutta kirje on kähtöisin Keniasta: greenhostingkenya.co.ke Kyseessä on "sponsoroitu osoite". Sponsori on: Kenya Network Information Centre. Domainnimen omistajatietoja ei ole saatavissa.

----------------------------------------KIRJE-------------------------------------

Good Morning

We are Elkind & Dimento Business Attorneys, we are writing you on behalf of our client over the attached long over due statement. We are notifying your company about this before we proceed with legal actions against your company. So please we give give two weeks from this date 11/18/2019 to settle the attached outstanding or else you will be notified of our legal actions.

Thanks & Regards

Law Office of Elkind & Dimento Business Attorneys

303 Wyman Street

Suite 300

Waltham, MA 02451-1255

U.S.A.

Telephone: 01-781- 577-6630

Skype Internet Phone Name: stanleykay

Fax: 01-617-249-1527

-------------------------------vapaa käännös--------------------------------------------

Hyvää huomenta

Olemme Elkind & Dimento Business -asianajajia. Kirjoitamme sinulle asiakkaamme puolesta liitteenä olevan pitkäaikaisen saatavan vuoksi. Ilmoitamme yrityksellesi tästä ennen kuin ryhdymme oikeustoimiin yritystäsi vastaan. Joten annamme kaksi viikkoa tästä päivämäärästä 18.11.2019 lukien liitteenä olevan erääntymisen selvittämiseen. Muuten sinulle ilmoitetaan oikeudellisista toimistamme.

Kiitos ja terveiset

Elkindin lakitoimisto ja Dimennon yritysasianajajat

303 Wyman Street

Sviitti 300

Waltham, MA 02451-1255

USA

Puhelin: 01-781-777-6630

Skype Internet-puhelinnimi: stanleykay

Faksi: 01-617-249-1527

--------------------------------------------------------------------------------------------

Odottelen määräaikaa huolettomin mielin, koska minulla ei ole ollut koskaan, eikä mitään tekemistä ainoankaan kenialaisen firman kanssa, ENKÄ AVAA ZIP tiedostoa. Älköön kukaan.

perjantai 8. marraskuuta 2019

Laskutusansa liitepommilla

Vastaavia yrityksiä tehdään jatkuvasti ja varsinkin yhdistykset ovat kohteena, koska niissä saattavat vastuuasiat olla retuperällä ja kukaan ei oikeasti tiedä mitä on tilattu ja kuka tilaaja on ollut. Asiaa selvitelläkseen onneton vastaanottaja avaa POMMI-liitteen ja saa pahimmassa tapauksessa koneelleen haitallisen viruksen, tai maksaa erehdyksessä tyhjästä verkkorikolliselle.

Rahastonhoitaja tai pankkiasioiden hoitajan on syytä selvittää mahdolliset tilaukset laskuttavalta yritykseltä. Mieluummin tarkistus tehdään vaikkapa suoraan puhelimitse jos sellaiseen tarvetta nähdään. Tässä tapauksessa peitteenä käytetty "Hotch" niminen firma oli ilmeisen syytön ja ulkopuolinen. Sen domannimeä ja yritysnimeä oli ainoastaan käytetty rikoksen peitteenä.

Viestin lähdekoodi kertoo, että lähettäjä on eri, kuin mitä lähettäjän avoimena oleva osoite. Kirje ei ole tullut itävaltalaiselta vaan kreikkalaiselta firmalta. Tämä :"webmail.eyeland.gr" esiintyy useassa spämmikirjeessä todellisena postittajana.

(Tämä rivi kertoo, että osoite on peilattu - ei aito) (envelope-from office@hotech.at) (Tämä rivi kertoo, että todellinen lähettäjä on "eyeland.gr") Received: from webmail.eyeland.gr (localhost.localdomain [127.0.0.1])

----------------------e-mail KIRJE-------------------------------

FYI Tel.:0732 6989-8414 Mail: office@hotech.at Web: www.hotech.at

(ja liitteenä oli viruksen sisältänyt DOC tiedosto nimellä "INVOICE 2066006888.doc")

------------------------------------------------------------------

tiistai 18. kesäkuuta 2019

GZ Liitetiedostossa on virus

Tässä tänään saapunut kirje "muka" DHL:stä. Kirje ei ole kuitenkaan sieltä lähetetty vaan aivan muualta ja liitteessä ei ole lasku tai vero, vaan mitä ilmeisimmin haittaohjelma jonka toiminta koneellasi on kaikissa tapauksissa vaarallista. Kirjeen alla olevan moton voisi kääntää muotoon "SÄÄSTÄ TIETOKONEESI - AJATTELE ENNENKUIN AVAAT LIITTEET"

Jos odotat lähetystä DHL:n kautta ole suoraan heihin yhteydessä, älä koske kirjeen liitteisiin tai vastaa tällaiseen sähköpostiin. Tämä on saapunut verkkorikolliselta.

------------------------------------KIRJE-----------------------------------

Dear Customer,

Please refer to the attached letter concerning your overdue account.

If you have any queries please do not hesitate to contact me.

Regards,

DHL EXPRESS LTD.

Customer Accounting Department

*******************************************************************

This e-mail is confidential. It may also be legally privileged.

If you are not the addressee you may not copy, forward, disclose

or use any part of it. If you have received this message in error,

please delete it and all copies from your system and notify the

sender immediately by return e-mail.

Internet communications cannot be guaranteed to be timely,

secure, error or virus-free. The sender does not accept liability

for any errors or omissions.

*******************************************************************

"SAVE PAPER - THINK BEFORE YOU PRINT!"

------------------------------------------------------------------------------

Mukana kulkee kaksi gzip pakattua liitetiedostoa jotka voivat sisältää viruksen:

"DHL Overdue-13010873412.gz"Tämä kirjeen headerissa (osoitetieto) oleva "envelope" koodi osoittaa, että kirje ei tule DHL:stä. Se on vain kierrätetty DHL:n palvelimen kautta jotta osoite on sieltä saatu plokattua "lähettäjäksi". Tämä on tyypillistä rikollisten kirjeiden käytäntöä nykyään. Lähettäjäosoite ei takaa mistä lähetys on alkujaan peräisin."TAX INVOICE.gz"

Received: from amsterdam-nl-datacenter.serverpoint.com (HELO rece.com) (64.235.37.57) by cng.neutech.fi (envelope-from edgvn-express-fin-credit-admin@dhl.com)

torstai 21. maaliskuuta 2019

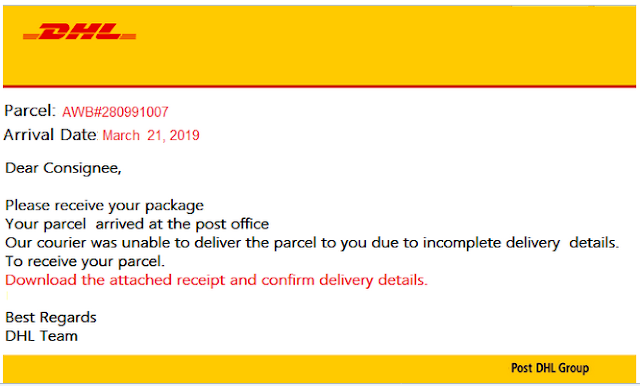

DHL:n yritysgrafiikalla "kuvitettu" pommikirje

Jos odotat DHL lähetystä:

1) DHL lähettää suomaliselle asiakkaalleen suomenkielisen viestin.

2) voit tarkistaa lähetyksen aitouden DHL:n sivulta tuolla lähetyskoodilla. Jos koodi ei anna hakutulosta, kirje on pommi. ÄLÄ missään tapauksessa avaa PDF liitetiedostoa.

Lue edelleen analyysi kirjeen alapuoleta (mm. kirje on kuva, eikä todellinen kirje)

Kirjeen headerin analyysiä alla:

Received: from [127.0.0.1] (port=57502 helo=ganesha.w2imailservers.net)

by ganesha.w2imailservers.net with esmtpa (Exim 4.91)

(envelope-from <notify@dhl.com>)

TÄMÄ KOHTA KERTOO, ETTÄ KIRJEEN DHL OSOITE ON SAATU "PEILAAMALLA" SE DHL:N PALVELIMELTA (envelope)

X-Get-Message-Sender-Via: ganesha.w2imailservers.net: authenticated_id: surbhit@mrscorporation.com

X-Authenticated-Sender: ganesha.w2imailservers.net: surbhit@mrscorporation.com

AUTENTIKOITU LÄHETTÄJÄ ON mrscorporation.com

MRS:N VERKKOSIVU KERTOO: We are presently delivering services to a portfolio of public and private sector organizations.

With office in Delhi and branch associates in Ahmedabad, Bhopal, Chandigarh, etc., we are fast developing a pan-India reach. ELI KIRJEEN TODELLINEN LÄHETTÄJÄ ON JOSSAKIN PÄIN TÄTÄ ORGANISAATIOTA TAI TODENNÄKÖISEMMIN TÄMÄN ORGANISAATION JOKU KONE ON KAAPATTU

LIITETIEDOSTO "PDF" PÄÄTTEELLÄ VOI SISÄLTÄÄ HAITTAOHJELMAN

Content-Type: application/pdf;

name=DHL_AWB#280991007.pdf

.PNG KERTOO, ETTÄ KYSEESSÄ ON KUVA. TUO YLLÄ OLEVA DHL:N KIRJE ON KUVANA. KIRJE EI SIIS OLE MYÖSKÄÄN AITO.

Content-Disposition: inline;

filename=Dhl.png;

KOSKA LINKIT EIVÄT AKTIVOIDU KOMMENTEISSA siirrän kommentissani mainitsemat linkit tänne artikkeliin:

Aiheesta kirjoitti MikroBitti:

https://www.mikrobitti.fi/uutiset/haittaohjelma-hyokkaa-nain-tietosi-varastetaan/ff34ef99-4f66-359c-b3ba-5332ab3e9b30

IS kommentoi 8.8.2001 DigiTodayn artikkelia, joka varoittaa löytyneestä PDF viruksesta:

https://www.is.fi/digitoday/art-2000001346106.html

torstai 31. tammikuuta 2019

Microsoftin palkinto on POMMI

Esim. tämä on huijjauskirje jonka liitteenä on virus, tai muu haittaohjelma. ÄLÄ koske liitteeseen.

---------------------------------KIRJE---------------------------------

Dear Microsoft Winner. Attached to this email is your winning notification for being an active user of Microsoft. Microsoft General Manager, Public/Online Sector U.K

---------------------------------------------------Kirjeen analyysi kiinnostuneille:

Lähettäjä ei ole Microsoft vaan mahdollisesti taiwanilainen yliopisto: wdchen@phy.ntnu.edu.tw

Vain maatunnus osoittaa varmaa sijaintia, "edu" saattaa merkitä yliopiston palvelinta.

Vastausosoite veisi jällen ihan muualle kuin lähettäjän luokse:

Reply-To: mccourt.derrick@yandex.com

Yandex on venäläinen toimija joka vaikuttaa laajalti entisten neuvostoliittolaisten valtioiden alueella ja muualla itä-suunnassa. "Russia · Ukraine · Belarus · Kazakhstan · Uzbekistan · Turkey". En tiedä, mutta uskon, että Yandex toimii vastaavalla tavoin sähköpostitilien kanssa kuten Google, eli ne ovat ilmaisia, joten luottamusta tällainen ei herätä.

Liittenä on:

"Microsoft 1st Category Winner!!!.pdf"

PDF tiedostoon on mahdollista liittää virus, joten ei ole mitään syytä myöskään koskea tähän liitteeseen.

----------------------------JA SEURAAVA HUIJJAUSKIRJE---------------------------

Tässä kalastellaan henkilötietoja. Lähettäjä EI ole Microsoft vann kirje tulee Koreasta ja vastaus e-mail menisi samalle herra Derrikille kuin edellisen kirjeen. Eli venälaiselle palvelimelle: "mccourt.derrick@yandex.com" MS pomon Derrecin oikea osoite päättyisi: @microsoft.com

--------------------------------------------------------------------------------------------------

---------------------------------------------------------------------

maanantai 28. tammikuuta 2019

Seuraava pommikirje tuli heti perässä samalta hakkerilta

En vaivautunut edes selvittämään asiaa sen kummemmin. Tilanne on sen verran ilmeinen.

Puhutaan "odottelevasta maksusta" jolla houkutellaan avaamaan liite. 100% pommikirje joka on saapunut samalta "poistetulta" palvelimelta "murphioncvs.com", kuin edellinen mutta peilattu "Diversified Computer Supplies" firman postiosoitteen kautta.

----------------------------------KIRJE------------------------------------------------------

Subject: OUTSTANDING PAYMENT To: Recipients <sales@trendsupplies.com> From: "Trend Supplies Co., Ltd" <sales@trendsupplies.com>

I sincerely apologize for the late response.

We are ready to remit payment of due invoices.

Kindly confirm account details in attached invoice as requested by our financial department.

Best Regards.

Ming Yao

Sales Manager.

(mukana oli liite "PI.doc" jonka tuhosin.)

-------------------------------------------------------------------------------------------------

Natalia Openland tactical-firmasta "lähetti" liite-viruksen?

Asiallisenkaan näköisen firman linkkeihin (tai minkään kirjeen liitetiedostoihin) ei tule koskea, mikäli ei ole 100% varma liitetiedoston alkuperästä.

Tämäkin firma löytyy ja domannimitiedustelu osoittaa sen olevan asiallisen yrityksen, kuten firman verkkosivutkin osoittavat MUTTA, tämä kirje ei olekaan lähetetty tästä firmasta, vaan sen on lähettänyt verkkorikollinen joka on liittänyt sen liitteeksi DOC tiedostoviruksen. Kirje on saapunut "server.murphioncvs.com" palvelimen kautta ja sen lähettäjäksi on "peilattu" italialaisen "openland tactical.com" domannimi. "murphioncvs.com" domannimeä ei enää ole onneksi rekisterissä lähettelemässä pommikirjeitä.

Jos jonkin mainoskirjeen tuote kiinnostaa, mene verkon kautta firman omille sivuille (ei kirjeen linkeistä) ja tutustu siellä tuotteisiin. Google haun kauttakin on turvallisempaa, kuin suoraan e-mail linkeistä.Selainten turvaohjelmat saattavat varoittaa joistakin sivuita ja varoitus kannattaa ottaa vakavasti.

NEW ORDER TRACKSUITS model PREMIUM / 2T SPORT Lähettäjä: Natalia

sunnuntai 28. lokakuuta 2018

Sähköpostitilisi on kaapattu - kiristyskirje

Samankaltaisia kiristyskirjeitä tulee nyt vaihtelevin tekstein. Pääviesti on sama. Olen asentanut koneellesi "Rat" (jonkun nimisen) applikaation (ohjelman) jolla olen kaapannut salasanasi ja koneesi jne., maksa lunnaat.

Tämä on HUIJAUSKIRJE. Hävitä kirje ja korkeintaan vaihda tiliesi salasanat. Myös FaceBook ja Twitter ym. sosiaalisen median salasanasi, koska jostakin tuo sinun salasanasi on voitu kaapata aiemman kirjautumisesi yhteydessä.

Useat suljetut sivut vaativat asiakasta kirjautumaan G-mail, Twitter tai FaceBook (jne) tilin tunnuksilla. ÄLÄ kuitenkaan tee koskaan niin, vaan perusta jokaiselle suljetulle sivustolle oma salasana ja tunnus (jokaiselle oma ja erilainen). Tämä on hyvä varotoimenpide tällaisia vastaavia tapauksia vastaan. Myös tärkeimmät salasanasi on näin turvattu. Salasanalista kannattaa piilottaa pois koneesi lähettyviltä todellisen kotimurron varalta.

Tästä kiristyskirjeestä kerrotaan myös sivulla:

https://www.pcrisk.com/removal-guides/13912-hacker-who-cracked-your-email-and-device-email-virus

Tämän kirjeen headerista löytyy rivi:

X-PHP-Originating-Script: 10000:c.phpTämä PHP scripti on spämmerin käyttämä postitusohjelma jolla hän on näitä "häkkäys"

-viestejään lähetellyt.

Alla kopio kirjeen sisällöstä. Sähköpostiosoite on muutettu:

----------------------------------------------------------------------

Subject: sinun.sahkopostiosoitteesin@kolumbus.fi has password sejase123. Password must be changed > Hello! > > I'm a programmer who cracked your email account and device about half year > ago. > You entered a password on one of the insecure site you visited, and I > catched it. > Your password from sinun.sahkopostiosoite@kolumbus.fi on moment of crack: sejase123 > > Of course you can will change your password, or already made it. > But it doesn't matter, my rat software update it every time. > > Please don't try to contact me or find me, it is impossible, since I sent > you an email from your email account. > > Through your e-mail, I uploaded malicious code to your Operation System. > I saved all of your contacts with friends, colleagues, relatives and a > complete history of visits to the Internet resources. > Also I installed a rat software on your device and long tome spying for > you. > > You are not my only victim, I usually lock devices and ask for a ransom. > But I was struck by the sites of intimate content that you very often > visit. > > I am in shock of your reach fantasies! Wow! I've never seen anything like > this! > I did not even know that SUCH content could be so exciting! > > So, when you had fun on intime sites (you know what I mean!) > I made screenshot with using my program from your camera of yours device. > After that, I jointed them to the content of the currently viewed site. > > Will be funny when I send these photos to your contacts! And if your > relatives see it? > BUT I'm sure you don't want it. I definitely would not want to ... > > I will not do this if you pay me a little amount. > I think $856 is a nice price for it! > > I accept only Bitcoins. > My BTC wallet: 1PL9ewB1y3iC7EyuePDoPxJjwC4CgAvWTo > > If you have difficulty with this - Ask Google "how to make a payment on a > bitcoin wallet". It's easy. > After receiving the above amount, all your data will be immediately > removed automatically. > My virus will also will be destroy itself from your operating system. > > My Trojan have auto alert, after this email is looked, I will be know it! > > You have 2 days (48 hours) for make a payment. > If this does not happen - all your contacts will get crazy shots with your > dirty life! > And so that you do not obstruct me, your device will be locked (also after > 48 hours) > > Do not take this frivolously! This is the last warning! > Various security services or antiviruses won't help you for sure (I have > already collected all your data). > > Here are the recommendations of a professional: > Antiviruses do not help against modern malicious code. Just do not enter > your passwords on unsafe sites! > > I hope you will be prudent. > Bye.

keskiviikko 10. lokakuuta 2018

VIRUS kuvatiedostoissa?

Kun näet konellasi - e-mail-viestin liittenä laatamanasi tämän kuvan, on koneesi jo mahdollisesti saastunut. (tämä kuva tässä julkaisussa on 100% puhdistettu viruksista).VARO kaikkia liitetiedostoja. Lue tekstiä eteenpäin ymmärtääksesi miksi myös kuvia on syytä varoa.

Olen kerran aikaisemmin kirjoittanut aiheesta, epäileväni: "Voiko kuvatiedosto sisältää viruksen?". Vastaus on KYLLÄ.

Olen saanut lähiaikoinaa muutamia e-maileja jotka ovat sisältäneet liitteen joka on ollut kuva. Nyt viimeksi pääasiassa JPG - kuva. Joskus BMP -kuva. Nämä kirjaimet löytyvät kuvanimen jälkeen viimeisenä pisteen erottamana. Viruksia kantamaan pystyy suuri määrä muitakin kuva ja tiedostomuotoja. Näistä olen maininnut aikaisemmissa kirjoituksissani.

Näitä liitekuvia ei tule avata turvallisuussyistä Viruskoodi voidaan piiloittaa useampaan kuvaan jotka sittemmin toimivat yhteistyössä, tuhoamalla koneesi tiedostoja, tai saatat varomattomuuksissa ladata verkosta ilmaisohjelman johonkin tarkoitukseesi MUTTA se saattakin olla juuri tuon kuvatiedostossa olevan viruksen laukaiseva komponentti..

Myös liitetiedosto, jonka nimenä on esim. kuva.jpg.exe onkin ohjelma jonka WIndows saattaa "autorun" komennollaan toteuttaa ja tietokoneesi on sen jälkeen saastunut.

Myös on mahdollista, että kuvatiedosto sisältää linkin verkossa olevaan virukseen.

Sen lisäksi, että ei avaa kuvia joiden alkuperää ei tunne, kannattaa estää myös kuvien näkyminen suoraan sähköpostiselaimessasi.

JA vielä tämänkin lisäksi, älä vieraile verkkosivuilla joiden turvallisuudesta ei ole takuuta. E-mailissa ja/tai verkkosivulla olevat linkit saattava ladata tai käynnistää virusohjelman koneellasi.

Näistä ansoista kertoo mm. PC World-lehti, sekä Symatec.

Alla linkit aiheeseen näille sivuilla:

Symatec: https://www.symantec.com/security-center/writeup/2002-030110-3845-99?tabid=2

PC World: https://www.pcworld.com/article/2105408/3/watch-out-for-photos-containing-malware.html

Symatec analysoi Mosquito-viruksen sivuillaan. (Suluissa omia kommenttejani)

Writeup By: Patrick Nolan

Discovered: February 25, 2002 (vanha tekniikka joka vasta hiljan on alkanut yleisrtyä)

Updated: February 13, 2007 11:38:24 AM

Also Known As: Bat/fz, BAT/Cream.A, BAT.Mosq.B (viruksen komponenttien nimiä)

Type: Virus

This virus is actually a two-part file. The first part of the file is a bitmap image, which is displayed if the file has a .bmp extension. The other portion of the file is a BAT script virus, which will execute if the file has a .bat extension, regardless of the .bmp header. (virus jaetaan kahtena eri komponettina = tiedostona)

This virus contains the string "MO§QUITO CREAM II" in a comment statement. (viruksen koodin kommenttirivillä, lukee tuo lainausmerkeissä oleva teksti)

What the virus does depends on its extension when it is run.

If Bat.Mosquito.B.gen is run as a .bmp file

If Bat.Mosquito.B.gen is run as a .bmp (bitmap) file, it displays this image: (jos virus aukeaa ainoastaan kuvamuodossa, näkyy vain kuva)

No other actions are performed if run as a .bmp file.

If Bat.Mosquito.B.gen is run as a .bat file

If Bat.Mosquito.B.gen is run as a .bat (batch) file, it does the following: (jos virus avataa BAT muodossa, se saa aikaan ilkeitä)

Tämän jälkeen tulee lista ilkeistä operaatioista koneellasi. Lue ne Symatcin linkistä, koska on tarpeetonta toistaa niitä tällä sivulla. Oleellista on välttää, tuntemattoman lähettäjän liitetiedostojen aukaisemista olipa liitetiedosto minkä niminen tahansa.

HUOM! Myös saattaa olla, että spämmeri on varastanut kaverisi sähköpostiosoitteen, joten lue huoella ensin kirjeen teksti joka ilmeisimmin paljastaa onko viesti todellinen vaiko spämmerin keksimä. Myös tyhjiä kirjeita saattaa saapua virusliitteillä varuistettuina.

Olen kirjoittanut aikaisemmin PNG-viruksesta helmikuussa:

https://vaarallinenweb.blogspot.com/2018/02/voiko-png-tiedosto-sisaltaa-viruksen.html

sunnuntai 15. heinäkuuta 2018

Liitepommi sekoiluviestissä

Liennee tarkoituksena saada syvää hämmennystä aikaan?

Tässä kirjeessä on taatun varma LIITEPOMMI, ei kannata avata liitettä missään tapauksessa.

Ristiriitaisuudet alkavat sähköpostini sulkemisella (otsake). Kirjeessä on venäläinen ID (.ru). Kirje kertoo, että olisin saamassa saatavia tilauksesta (jollaista en ole koskaan toimittanut, eikä minulla ole ollut koskaan mitään tekemistä kyseisen firman kanssa), lisäksi toimiala on laskutusosoitteen e-mailin mukaan "sushibaar" eli ravitsemuspuolella jonka kanssa minulla ei ole mitään tekemistä.

Oletan, että "standingsushibar.com"-e-mail osoite on kapattu spämmäystarkoitukseen.

Kirjeen asioiden sekoilu saattaa johtua spämmirobotin sekoilusta tai spämmerin omasta sekoilusta. Sikäli hyvä, että syvien epäilysten tulisi herätä jokaisella vastaanottajalla.

sunnuntai 17. kesäkuuta 2018

Lottovoitto FBI:stä. Voihan kiesus.

Seuraavan lottovoiton lähettää kaiketi Donald Trump itse henkilökohtaisesti.

Spämmitekstin alapuolella domannimitiedustelut lähetysosoitteesta ja palauteosoitteesta joista kaksi on kotoisin Turkista ja yksi Sveitsistä. Kaikki luultavasti hakkeroituja osoitteita. Mukana olevat liitteet ovat vaarallisia ja sisältävät vähintään henkilötietovarkausyrityksen mutta yhtä hyvin myös viruksen.

REKSITERÖITY SVEITSIIN:

Swizerland

Registrant Organization: Proton Technologies AG

Registrant State/Province: Geneva

Registrant Country: CH

From: FBI OFFICE <murattolunay@topcuogluoto.com.tr>

REKISTERÖITY TURKKIIN

** Registrant:

TOP?UO?LU OTOMOT?V SANAY? VE T?CARET A.?

SAN? KONUKO?LU BULVARI NO:65

?EH?TKAM?L / GAZ?ANTEP

Gaziantep,

T?rkiye

msm126.ada.net.tr

REKISTERÖITY MYÖS TURKKIIN

LÄHETETTY

with Microsoft SMTP Server id 14.3.361.1;

POSTIN LIITTEET JOISTA MOLEMMISSA SAATTAA OLLA KOODATTUNA VIRUS TAI MUU HAITTAOHJELMA. TÄLLAISIA LIITTEITÄ EI TULE AVATA.

------=_NextPart_000_0044_01C2A9A6.4EAB7582

Content-Type: application/octet-stream; name="FBI CLASSIFIED.docx"

Content-Transfer-Encoding: base64

Content-Disposition: attachment; filename="FBI CLASSIFIED.docx"

------=_NextPart_000_0044_01C2A9A6.4EAB7582

Content-Type: application/octet-stream; name="FBI CLASSIFIED.pdf"

Content-Transfer-Encoding: base64

Content-Disposition: attachment; filename="FBI CLASSIFIED.pdf"

perjantai 11. toukokuuta 2018

STM virus

https://www.file.net/process/stm.exe.html varoitetaan tiedoston vaarallisuusasteeksi 60% eli EI kannata mennä avaamaan tiedostoa, jollei se ole 100% varmasti luotettavalta taholta saapunut.

Tämä STM tiedosto näyttäisi sijaitsevan BBC:n palvelimella ja on ilmeisesti ihan OK ja on mukana vain hujjarin rekvisiittauutisena jostakin lentokoneonnettomuudesta. Tämä e-mail on kuitenkin "spämmiohjelmalla" lähetetty hyvin usealle vastaanottajalle, eikä sikälikään ole luottamuksesi arvoinen. Kyseessä on tässä tapauksessa ilmeisimmin ID varkaus (henkilötietovarkaus) yritys tai sitten sinulta yritetään saada rahaa tuon olemattoman "miljoonatilin" rahansiirtökuluihin.

.

maanantai 26. helmikuuta 2018

Voiko PNG tiedosto sisältää viruksen?

Sain tänään tyhjän sähköpostin jonka liitteenä oli PNG - tiedosto. PNG on kuvatiedosto jonka ei pitäisi olla vaarallinen. Kuva oli kilotavuiltaan pieni, eli ei pitäisi voida sisältää koodia. MUTTA.

ÄLÄ sinäkään missään tapauksessa luota onneesi virusten kanssa, vaan heitä tällaiset epämääräiset kirjeet roskiin ja tyhjennä roskis.

Minun kirjeeni saapui venäjältä ja se pyydettiin kierrättäämään epämääräiseen g-mail osoitteeseen. En tietenkään tehnyt niin.

"Brasilialaisen" PNG-viruksen toimintatavasta kertoo venäläinen verkkosivu: https://securelist.com/png-embedded-malicious-payload-hidden-in-a-png-file/74297/

Vapaa käännös SecureListin (Kaspersky Lab) tekstistä joka on sinänsä täyttä asiaa:

Brasilian virushyökkäykset kehittyvät päivittäin, yhä monimutkaisemmiksi ja tehokkaammiksi. On syytä olla varovainen tuntemattomista lähteistä peräisin olevien sähköpostien suhteen, erityisesti on varottava niiden linkkejä ja liitteitä sisältäviä tiedostoja.

Koska PNG-tiedostoon upotettuja haittaohjelmia ei voida suorittaa ilman sitä suorittavaa ohjelmaa, sitä ei voida käyttää tärkeänä saastuttajakomponenttina joka toimitetaan postilaatikkoosi, joten viruksen toimeenpaneva ohjelma on asennettava erikseen (siitä syystä kenties tuo kiertokirje jonka paluupostissa saattaisi saapua tuo toinen viruskomponentti, tai sitten ihan muuta kautta).

Tämä tekniikka mahdollistaa rikollisten piilottaman binaarikoodin tiedoston sisälle, joka näyttää olevan PNG-kuva. Se myös tekee virusanalyysimenetelmistä vaikeampia ja ohittaa automaattisen prosessin, haittaohjelmien havaitsemiseksi isäntäpalvelimilla.

-----------------loppusanat--------------------

Mielenkiintoista tässä myös on, että tämä Kaspersky Labin sivu tulee Googlauksessa ensimmäisenä ja Kaspersky Lab toimittaa virustorjuntaohjelmia jotka kuulemma estävät tämän PNG hyökkäyksen.

En uskaltaisi ladata tuota Kasperskyn ohjelmaa koneelleni ihan vaan syvistä ennakkoluulosyistä. Sehän saattaa olla juuri SE viruksen laukaiseva ohjelmakomponentti?

Verkossa kaikki on mahdollista :)

Verkkolehti WIRED kertoo tarinaa Kasperskysta. Näissä asioissa kannattaa luottaa omaan terveeseen järkeen, ei propagandaan: https://www.wired.com/story/kaspersky-russia-antivirus/