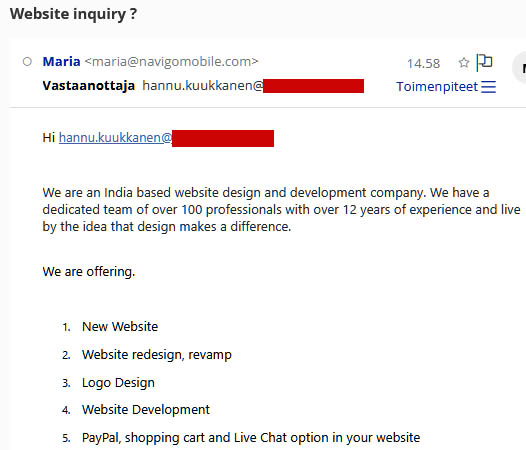

Tämä kuvakaappauksessa näkyvä "pop-up-ikkuna" ilmestyy silloin tällöin hetkeksi selainikkunaan, sähköpostia luettaessa.

Kaivelin verkkoa ja löysin Suomi24 palstalta asiakaskokemuksen ja varoituksen tämänkaltaisesta Xbox ansasta jo vuodelta 2018. Nyt ansan osoite oli muutettu muotoon "Livecards. net".

--------------------------Suomi24------------------------------

Hei!

Onko muilta huijattu rahaa livekortti. fi sivustolta?

Kuulostikin

liian hyvältä ollakseen totta ja erehdyin ostamaan windows 10 product

keyn kyseiseltä sivustolta. Product key oli käytetty.. Kyseinen sivusto

myös poisti arvosteluni ja kommenttini sivuiltaan.

------------------------------------------------------------------

Oma F-Scecure varoittaa turkkilaisesta Xbox osoitteesta "Livecards. net". Tämän "pop-up-ansan" käyttäytyminen viittaa epärehelliseen toimijaan. ÄLÄ KLIKKAA KUMPAAKAAN BUTTONIA!

F-Secure varoittaa tästä sivusta keltaisen kolmion verran mutta muuttaisin värin PUNAISEKSI ilman epäröintiä. F-Secure ragoi GOOGLE-hakutulokseen. Sama varoitus olisi tullut jos olisin seurannut linkkiä.

---------------------------------------------Trustpilot palaute 1--------------------------------------------

Johanna Xxxxxxxx

---------------------------------------------Trustpilot palaute 2-------------------------------------------

Merkillistä on, että "verkon vartijat" eivät poista huijaria verkosta. Koska palvelin sijaitsee nyt Turkissa, en kauheasti edes odota verkosta ulosliputtamista.

Ensimmäinen kuvakappaus kertoo miten.

Juu. Tämä XBox ei ole lainkaan kiinnostava, päin vastoin. Googlen profilointi laukkaa metsään ja syvälle niin luullessaan.

Poistin "sivuston ehdottamat mainokset". Katsotaan miten tilanne etenee. Tämä oli jälleen yksi uusi GOOGLEn järjestämä porsaanreikä emmentaalijuustolta vaikuttavaan GOOGLEn turvajärjestelmään. Punaiset viivat ovat laittamiani korostuksia. Tuo ympyrän sisällä oleva buttoni oli sininen ennen toimenpidettäni.